靶機 192.168.1.102

這個VM要設定網卡的MAC,才能連

掃描ip,只發現80阜,有開啟

掃描網站漏洞

發現三個資料夾,但都沒東西

直接登入首頁看看,把這四個單字拿來測試,發現fristi,可以進去

進去發現要打帳號密碼,觀看網頁原始碼

帳號它寫在上面了eezeepz,密碼因該是這組base64的編碼

解碼後出現png跟一堆亂碼,PNG恩,轉成圖檔看看,密碼keKkeKKeKKeKkEkkEk

登入後出現了一個上傳檔案的機制,還有限制為圖檔

這就是要用PHP Shell 反彈了

使用Kali,所附的腳本來改

腳本放在/usr/share/webshells/php/php_reverse shell

更改ip為192.168.1.100阜為1234

利用mv更改為jpg檔,上傳成功,進入/uploads目錄執行腳本,反向連回

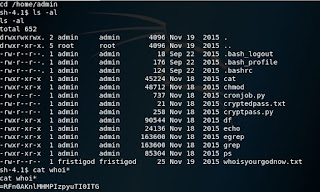

進入/home發現eezeepz目錄有一個筆記文件,裡面有提示

發現有兩個檔案有加密編碼,還有一個解碼程式,但是解密出來不對,而且好像不是base64

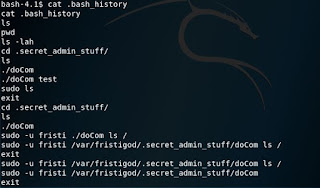

參考程式碼修改,因該是ROT13加密,這時要在攻擊機,新增一個解密程式,編輯好,在用wget傳過來

import base64,codecs,sys

def decodeString(str):

decode = codecs.decode(str[::-1], 'rot13')

return base64.b64decode(decode)

cryptoResult=decodeString(sys.argv[1])

print cryptoResult

密碼為 LetThereBeFristi!

取得root權限

沒有留言:

張貼留言