原文

中文摘要

摘要

Palo Alto Networks威脅情報小組第42部門已經跟踪了一系列針對東南亞的網絡間諜活動,這些活動結合了已發布和自定義的惡意軟件。第42部門將這些攻擊和其他攻擊背後的威脅攻擊者組織列為代號PKPLUG。目前無法確定是使用相同的工具或執行相同任務的人或小組。這個代號,PKPLUG源自攻擊技術,該技術將PlugX惡意軟體作為ZIP壓縮檔中,DLL動態連結函式庫的一部分,並且在ZIP壓縮檔格式的標頭包含ASCII字節PK。

在跟踪這些攻擊者時,42部門發現不僅使用了PlugX,還使用了其他惡意軟體。這些負載包括Android應用程式的HenBox和Windows後門程式的Farseer。攻擊者還使用9002木馬,這些木馬被認為在少數攻擊群組之間共用。由於觀察了PKPLUG的活動,還發現使用了其他惡意軟體,例如Poison Ivy和Zupdax。

42部門將此攻擊與六年前其他公司先前的攻擊關聯起來。42部門將這些調查結果和我們自己的調查結果匯總為PKPLUG,並繼續進行跟踪。

儘管PKPLUG的最終目標尚不清楚,但是由於在行動設備上安裝了後門木馬,因此假定目標是跟踪受害者並收集資訊。

受害者主要分佈在東南亞地區,尤其是緬甸,台灣,越南和印度,還有可能存在其他地區,例如西藏,新疆維吾爾自治區和蒙古。42部門相信PKPLUG的來源和先前分析的攻擊結構有關聯,因為它與某些惡意軟體的內容和中國國家攻擊組織有關。

12.10.19

Dina CTF

這一關的主要漏洞有兩個分別是

PlaySMS 1.4 - '/sendfromfile.php' Remote Code Execution / Unrestricted File Upload

PlaySMS 1.4 - '/sendfromfile.php' Remote Code Execution / Unrestricted File Upload

檔案名稱寫入漏洞,主要的問題是PHP裡面的$filename變數寫入方式有問題

電話簿寫入漏洞

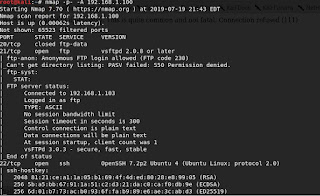

靶機是192.168.1.101

掃描靶機

6.10.19

2.10.19

11.8.19

20.7.19

6.7.19

29.6.19

webgoat 8 -ubuntu-18.04

安裝java 11

apt-get install openjdk-11-jdk

到這裡下載webgoat

https://github.com/WebGoat/WebGoat/releases

執行WebGoat

java -jar webgoat-server-8.0.0.M25.jar --server.port=8080 --server.address=localhost

//設定本機連,外面連不進來,要重別台連,須給ip

http://127.0.0.1:8080/WebGoat/

apt-get install openjdk-11-jdk

到這裡下載webgoat

https://github.com/WebGoat/WebGoat/releases

執行WebGoat

java -jar webgoat-server-8.0.0.M25.jar --server.port=8080 --server.address=localhost

//設定本機連,外面連不進來,要重別台連,須給ip

http://127.0.0.1:8080/WebGoat/

22.6.19

架設滲透測試練習平台在ubuntu16.04

先安裝

apt-get install apache2 php libapache2-mod-php mysql-server

安裝mysql時設定的密碼要記住

可安裝phpmyadmin觀看資料庫,有無匯入

安裝web滲透測試練習平台DVWA,bWAPP,SQLI-labs,Mutillidae II

apt-get install apache2 php libapache2-mod-php mysql-server

安裝mysql時設定的密碼要記住

可安裝phpmyadmin觀看資料庫,有無匯入

安裝web滲透測試練習平台DVWA,bWAPP,SQLI-labs,Mutillidae II

15.6.19

28.4.19

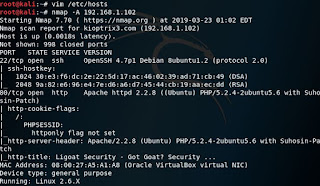

23.3.19

hp switch 5120 web介面設定

參考別人的設定,在service-type web這一行就是有問題

service-type https也不行,最後找到HP的代工廠H3C-5120的設定文件,才解決

原來是用service-type telnet 才設定完成

service-type https也不行,最後找到HP的代工廠H3C-5120的設定文件,才解決

原來是用service-type telnet 才設定完成

11.3.19

2.3.19

訂閱:

意見 (Atom)